ADMT工具可以实现对活动目录对象的迁移,但是如果要在迁移用户帐号时,同时迁移密码,就需要同时配置ADMT 3.2及Password Export Service。

本文会利用两台服务器来进行:CFM-SDC.CFM-S.COM,源域域控制器 / CFM-TDC.CFM-T.COM 目标域域控制器。由于ADMT需要使用SQL数据库,因此在CFM-TDC.CFM-T.COM上安装了SQL Server。

创建DNS的Conditional Forwarder

源域:

- 在CFM-SDC上,打开DNS管理器

- 右键单击Conditional Forwarders,选择New Conditional Forwarder

- 输入域名CFM-T.COM,以及CFM-TDC.CFM-T.COM的IP地址

- 运行命令ipconfig /flushdns

- 运行命令ping cfm-t.com,确认可以正确解析到IP地址

目标域:

- 在CFM-TDC上,打开DNS管理器

- 右键单击Conditional Forwarders,选择New Conditional Forwarder

- 输入域名CFM-S.COM,以及CFM-SDC.CFM-S.COM的IP地址

- 运行命令ipconfig /flushdns

- 运行命令ipconfig /flushdns

- 运行命令ping cfm-t.com,确认可以正确解析到IP地址

创建信任关系

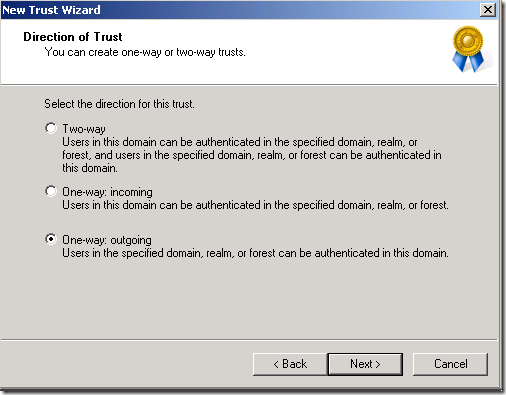

对于ADMT的迁移,只需要创建一个单向的信任关系(one-way outgoing)即:源域信任目标域,无需创建双向信任。

源域:

- 打开Active Directory Domains and Trusts控制台

- 右键单击CFM-S.COM,选择属性

- 切换到Trusts,点击New Trust…

- 点击Next

- 输入目标域名

- 选择Forest Trust

- 选择One-way outgoing

- 选择Both this domain and the specified domain

- 输入目标域的管理员帐号

- 选择Forest-wide authentication

- 点击Next

- 点击Next

- 选择Yes, confirm the outgoing trust

- 点击Finish完成信任关系的创建

- 在源域中,可以看到如下所示的信任关系

目标域

在目标域中,打开Active Directory Domains and Trusts,选择CFM-T.COM的属性,切换到Trusts页面,可以看到信任关系已经创建完成。

安装ADMT 3.2

ADMT需要在目标域安装,启动ADMT的安装程序,安装过程很简单,不再赘述。

本例中,ADMT 3.2所使用的SQL Server安装在本地,因此进行SQL Server服务器指定时,直接输入一个点.即可。

为ADMT启用密码迁移功能

密码迁移需要使用到密钥进行加密,该密钥由ADMT创建,再传递给运行Password Export Service的机器。

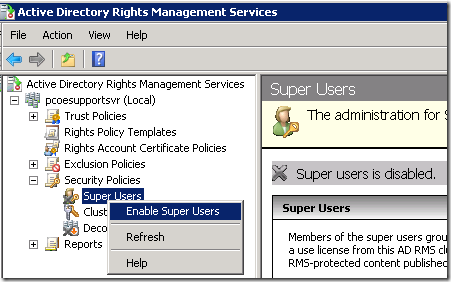

目标域:

- 在运行ADMT的机器上,运行以下命令,更改标注的部分。

admt key /option:create /sourcedomain:CFM-S.COM /keyfile:C:\Key /keypassword:Password01!

- 将生成的key.pes文件复制到源域上

源域:

- 在源域上,将目标域的域管理员帐号添加到源域的Built\Administrators组中

- 运行Password Export Service的安装程序

- 注意到key.pes文件已经被自动选中。如果安装程序没有找到PES文件,则选中它

- 输入在利用ADMT进行密钥创建时使用的密码

- 指定Password Export Server Service以源域的域管理员帐号运行

- 安装结束后,需要重新启动服务器。

- 服务器重启后,打开Services.msc,找到一个名为Password Export Server Service的服务,把它启动。

这个服务的启动方式应该设置为手动,并且仅在使用ADMT进行密码导出时才启动;ADMT迁移完成后,应及时停止服务,或直接将其卸载。

现在,就可以使用ADMT进行用户帐号迁移,并同时实现密码的迁移了。

原创文章,转载请注明出处。George Wu